<VPN>

Virtual Private Network : 사설망 -> LAN(물리적으로 통제 가능한)

왜 쓰는가 ? 보안성이 요구되는, 물리적으로 통제되는 경우 사용

프라이빗 네트워크를 확장해서 쓰면 좋겠지만 그게 불가능 - 퍼블릭망을 프라이빗하게 만들어주는 기능

방법 -> 암호화 + 인증 / 무결성-> 해시알고리즘, 기밀성->디지털서명기술

VPN -> 터널링 (이루고 있는 기술 : 무결성, 기밀성)

장점 : 저렴, 높은 보안성

단점 : 물리적으로 보호받지 못함, 암호화된게 해독되면 뚫릴 수 있음

<IPSec>

IP Security -> IPv4, IPv6 둘 다 적용

GtoG(Gateway), GtoE(EndPoint) 등 있음

IPSec 지원시 SG (Secure Gateway) = VPN Gateway

GtoG 등 연결한다는건 터널을 만든다 = 터널링 (안보인다->암호화되어있음)

<IPSec Protocol>

ISAKMP : Internet Security Association Key Management Protocol

여기서 Key = 암호화 / 알고리즘 뭐 쓰고 키 길이 뭐하 그런거 협상

IP AH : Authentication Header

무결성 방지 - 해시 뜯어보는거

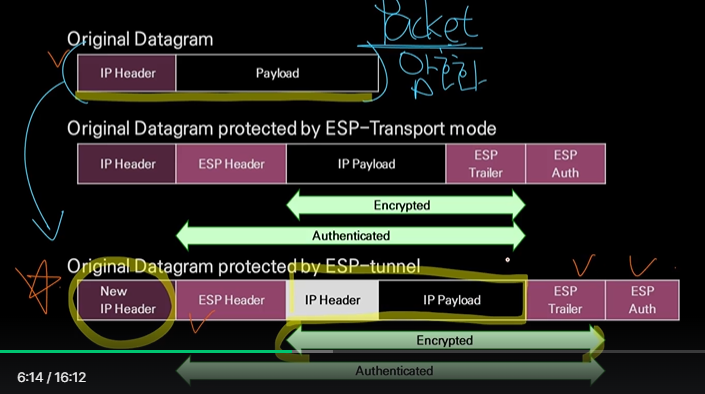

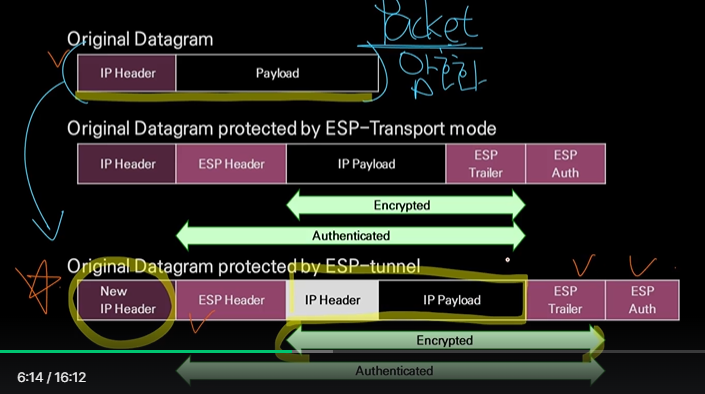

IP ESP : Encapsulation Security Payload)

암호화(기밀성) - pki 기술

<VPN 터널링>

전부 암호화되면 맨 밑과 같이 IP 헤더가 새로 붙음

터널링 -> 구매대행과 비슷

G2G VPN -> L3 터널링 : VPN의 원리는 구매대행

<VPN 그리고 재택근무>

privatenework 의 서버에는 외부에서 접근이 안됨

그러나 재택근무의 경우 vpn에 참가는 방법으로 g2e 함

출발지, 목적지를 전부 암호화 -> 이후 헤더를 새로 붙임

SG - 새로 붙인거 뜯고 지가 다시 새로 붙임

주소가 2개, 그리고 주소가 변경됨

<VPN 악용>

VPN -> 프라이빗 네트워크를 확장해 네트워크를 확장한다

악용의 경우 -> 게임 같은 경우

vpn protocol 중 pptp vpn가 있음 -> ip캡슐화를 터널링을 지원

해킹해서 vpn을 타고 몇군데를 경유하면 역추적이 불가

<네트워크 보안 솔루션 종류>

네트워크의 어플라이언스 -> 구조 셋 중 뭔지 보기 (인라인, 아웃오브패스, 프록시)

NAC -> Network Access Control (표준, 비표준)

센서(프로브:탐지하는 방법론) + PC방화벽 + NAC

방화벽, IPS(인라인), NIDS(아웃오브)

UTM -> 보안장비 기능들이 올인원 (unified threat management system) : 다만 성능이 떨어짐

VPN(인라인)

망분리, 망연계 -> 방화벽하고 비슷

SSL 가속기 (보통 프록시) -> 얘가 평문으로 디코딩, WAF (Web App Fw)

L2 L3 작동 NAC -> IP, MAC 쌍으로 맵핑해서 인지된다면 네트워크 액세스를 차단하겠다

차단방법

1. L2의 인터페이스를 다운

2. 무식하게는 ARP 스푸핑 하는 경우도 있음

3. HTTP를 리다이트 함 (NAC 장비에 따라 프로브가 있음)

ㄴ 프로브(센서) 가 L2 수준에서 트래픽 수집 : 만약 허용되지 않은 애가 HTTP면 리다이렉트

스위치 수준에서 지원, 인증 체계를 갖고 다른 서버랑 연결되어 인증 / Radius 기반의 인증체계

컴퓨터가 네트워크 액세서 하려고 할 때 인증해주면 OK, 아니면 차단 -> 이게 NAC의 표준

무선(와이어리스) 수준에서 탐지해 차단하는 접근 차단 제어체계 -> WIPS : 무선 네트워크 차단

유선 -> NAC (프로브 디바이스 연동)

무선 -> WIPS : 못쓰게 막겠다 (강력함)

위까진 L1, L2 수준

L2, L3 까지 보는 보안 솔루션 -> IP주소랑 포트번호를 보겠다 : NAT

즉 인라인 형태로 작동하는 디바이스 -> fw : 패킷 필터링 방화벽

어플리케이션 수준의 방화벽과 패킷 필터링 방화벽이 합쳐지면 하이브리드 방화벽

stateful inspection -> TCP 를 모니터링해서 잘못된게 있다면 인지

웹 어플리케이션 방화벽 -> 소켓 스트림을 보겠다 : 프록시 형태이기 때문에

IPS(인라인), NIDS(아웃오브) -> dpi 함 : 패킷의 페이로드까지 다 뜯어보겠다

능동형 보안 체계 => 룰이 중요함

샌드박스 기술을 넣어서 악성코드 유입까지 막음 -> 샌드박스에서 실행시켜보고 이상행위 판단

MPS -> 메이웨어 프리벤션 시스템 = 이상행위 모니터링 - 또 클라우드와 연결

클라우드에 보내서 평판을 따짐 (평판 시스템) - 로그를 쏟아냄 -> 이 로그를 관리할 수 있는 서비스 = ESM

로그가 너무 방대해 분석하는게 생김 = SIEM

'▶ InfoSecurity > 네트워크' 카테고리의 다른 글

| 섹션 2. 부하분산 시스템 작동원리 (0) | 2023.12.14 |

|---|---|

| 섹션 1. 인터넷 공유기 작동원 (0) | 2023.12.13 |

| 섹션 0. 네트워크 장치의 구조 (0) | 2023.12.13 |